www.modernitovarna.com

12

'10

Written on Modified on

Důvěryhodná bezdrátová komunikační technika založená na 802.11

Ačkoliv množství aplikací bezdrátové komunikační techniky v průmyslu na celém světě roste, mnozí automatizační technici jsou stále skeptičtí v otázkách zabezpečení takové komunikace. Je to nepochybně důležité téma a nikdo nemůže říci, že dotazy po zabezpečení komunikace jsou neopodstatněné. Tento článek přináší odpovědi na mnohé otázky spojené se zabezpečením bezdrátových sítí a může pomoci těm, pro něž je otázka zabezpečení rozhodujícím důvodem, proč dosud váhají s uplatněním bezdrátové techniky v průmyslové praxi.

Jednou z možností zabezpečení bezdrátové komunikační sítě je použít metodu rozmítaného spektra s frekvenčními přeskoky – FHSS (Frequency Hopping Spread Spectrum). Rádiové moduly tohoto typu často používají pro bezdrátovou komunikaci proprietární protokoly a žádný z účastníků mimo jejich síť se jejich komunikace nemůže účastnit.

Ovšem většina uživatelů dává přednost standardním bezdrátovým komunikačním systémům, založeným na normách řady IEEE 802.11 (tyto sítě se běžně označují Wi-Fi).

Potřebuji zabezpečení!

Primárním prostředkem zabezpečení sítí 802.11 je respektování požadavků normy IEEE 802.11i pro bezpečnou bezdrátovou komunikaci. Moduly RadioLynx od společnosti ProSoft Technology ale podporují ještě několik dalších sekundárních mechanismů, které dále zvyšují úroveň zabezpečení komunikace.

Norma IEEE 802.11i

Sdružení IEEE vydalo v roce 2004 normu IEEE 802.11i, která se zabývá zabezpečením sítí 802.11. V souvislosti s touto normou se často hovoří o WPA2. WPA, Wi-Fi Protected Access, je termín, který pochází od sdružení Wi-Fi Alliance a označuje se jím ochrana přístupu k bezdrátové síti. V současné době musí všechna zařízení označená znakem shody Wi-Fi Alliance používat ochranu přístupu WPA2.

Základním vylepšením zabezpečení sítí 802.11 aplikací normy 802.11i je použití blokového šifrování AES (Advanced Encryption Standard). AES odstraňuje mnohá slabá místa předchozích šifrovacích postupů, včetně slabiny v algoritmu plánování klíčů (KSA, Key Scheduling Algorithm) proudové šifry RC4.

V normě 802.11i je kromě AES začleněno ještě několik dalších významných vylepšení zabezpečení bezdrátových sítí, která se týkají autentifikace účastníků a obrany proti útokům replay attack a forged data attack.

Šifrování AES

Šifrovací algoritmus AES se 128bitovým klíčem byl v roce 2003 schválen vládou USA pro použití při šifrování utajovaných informací. Americký Národní bezpečnostní úřad NSA jej schválil i pro šifrování informací v kategorii přísně tajné. Rádiové moduly RadioLynx podporují 128bitový šifrovací algoritmus AES pro veškerou komunikaci. Mimochodem, je to nejvyšší stupeň šifrování, který je schválen americkou vládou pro použití v zařízeních určených na export z USA.

AES je blokový šifrovací algoritmus, k jehož přednostem patří, že jej lze velmi efektivně implementovat do hardwaru. Šifrování je rychlé a významně nesnižuje rychlost komunikace. Moduly RadioLynx jsou schopné zabezpečit komunikaci s plnou šířkou přenosového pásma i při šifrování a dešifrování všech přenášených bloků komunikace podle normy 802.11i.

AES ve srovnání s předchozími způsoby zabezpečení sítí 802.11 zamezuje extrapolaci šifrovacího klíče používaného rádiovými moduly, která byla dříve možná, sledoval-li útočník šifrovanou komunikaci v síti.

Autentifikace

Druhé významné vylepšení úrovně zabezpečení bezdrátových sítí, které přináší norma 802.11i, předchází problémům spojeným s pokusy cizích neschválených zařízení připojit se do zabezpečené sítě. Předchozí zabezpečení sítí 802.11 umožňovalo klientům připojit se k přístupovým bodům komunikační sítě, ale i k zařízením, která se za tyto přístupové body jen vydávala. Jestliže klient komunikoval s takovým podvodným přístupovým bodem, ten mohl získat informace o klientském zařízení. To představovalo významnou bezpečnostní slabinu.

V normě 802.11i je autentifikační mechanismus významně vylepšen. Před tím, než začne komunikace, se musí autentifikovat obě strany, klient i přístupový bod. V normě 802.11i je definován postup nazývaný 4-way handshake (tedy „čtyřnásobné potřesení rukou“). Přístupový bod a klient si nejprve vymění pakety zakódované sdíleným klíčem. Pro úspěšnou autentifikaci musí obě zařízení musí znát stejný sdílený klíč (shared key). Po autentifikaci si zařízení vytvoří dočasný klíč (temporary key), jímž šifrují přenášené informace. Pro zvýšení stupně zabezpečení obě zařízení dočasný klíč periodicky mění.

Kontrola integrity zpráv

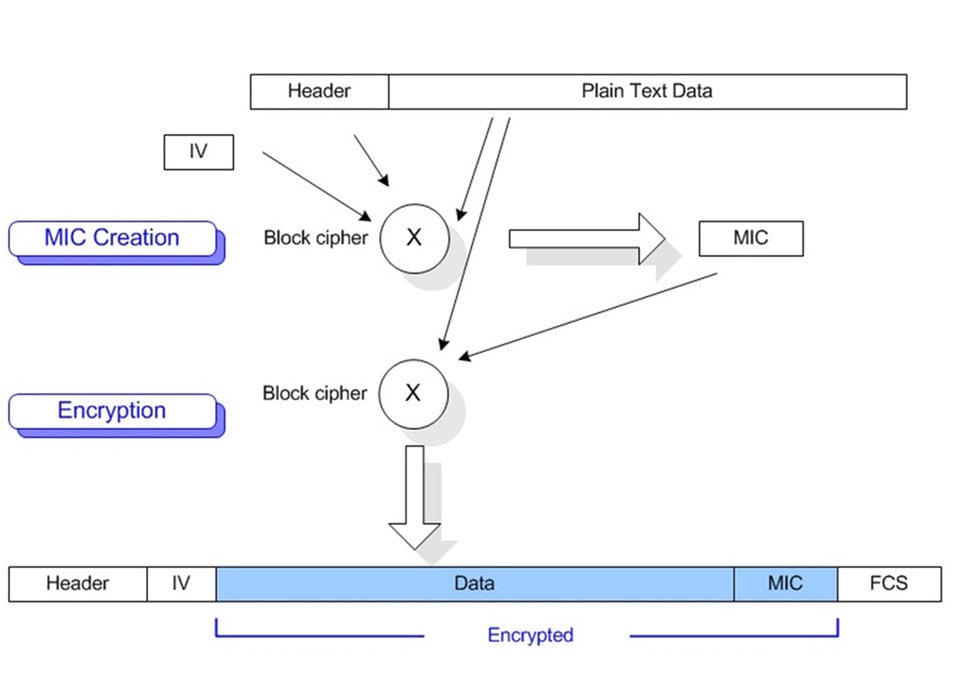

Popsané mechanismy, stanovené v normě 802.11i, předcházejí neautorizovanému rozšifrování zpráv a chrání klíč, který se používá pro šifrování a dešifrování zpráv, před prozrazením. Třetí vylepšení 802.11i předchází zasílání podvržených zpráv, které by mohly mít na komunikační systém nepříznivý dopad.

Norma 802.11i obsahuje vylepšený mechanismus pro kontrolu integrity zpráv, který chrání komunikaci zvláště před útoky typu replay attack a forged data attack. Princip útoků replay attack je v tom, že útočník zachytí odeslanou zprávu a odešle ji znovu s úmyslem, že příjemce tato data opakovaně odešle dále do sítě Ethernet. Při útoku typu forged data attack útočník vytváří v toku šifrovaných dat drobné změny s cílem zanést do Ethernetu chybné pakety. Předchozí sítě 802.11 nebyly před těmito útoky dostatečně chráněny.

Mechanismus definovaný normou 802.11i používá v hašovací funkci 48bitový inicializační vektor společně s identifikací adres MAC vysílače i přijímače, aby vytvořil sekvenci určenou k ověření integrity a k validaci každé jednotlivé zprávy. Útokům replay attack tak zabraňuje jednoduše tím, že odmítá přijmout identické pakety. Jakmile je paket jednou přijat, dekódován a odeslán do Ethernetu, následně přijatý identický paket už je přijímačem odmítnut. Tento mechanismus současně účinně chrání před útoky typu forged data attack. Navíc je možné, aby se klient, který je obtěžován neustálým odesíláním paketů ze zdroje, jenž se velmi pravděpodobně snaží o útok typu forged data attack a o získání šifrovacího klíče, sám odpojil od sítě a znovu se k ní připojil, a tak získal novou sadu šifrovacích klíčů.

Sekundární bezpečnostní mechanismy

Kromě mechanismů popsaných v normě 802.11i podporují moduly RadioLynx i další, sekundární mechanismy ke zvýšení úrovně zabezpečení.

Filtrování MAC. Moduly RadioLynx umožňují uživateli zadat adresy MAC (Media Access Control) povolených zařízení. Je-li toto filtrování použito, mohou v síti komunikovat jen zařízení s povolenými adresami MAC, zařízení s jinými adresami MAC jsou ignorována.

Skrytí SSID. Moduly RadioLynx umožňují uživateli skrýt identifikátor sítě SSID z rámce vysílacího majáku (beacon). To stěžuje útočníkovi možnost detekovat název sítě a pokusit se o průnik do ní.

Blokování funkce General Probe Request. V typickém případě, chce-li se klient připojit k přístupovému bodu bezdrátové sítě, pošle zprávu s rámcem zvaným probe request, aby zjistil, zda je v jeho dosahu nějaký přístupový bod. General probe request vyvolá odpověď od všech dostupných přístupových bodů, nezávisle na jejich SSID. Moduly RadioLynx je možné nastavit tak, aby neodpovídaly na zkušební dotazy, které nejsou určené pro stanovenou síť SSID. Požaduje-li klient připojení k dané síti, musí znát její SSID, a potom může poslat zprávu s rámcem probe request určeným jen pro síť s tímto SSID. Bez toho mu přístupový bod na probe request neodpoví.

Již jsem o zabezpečení přesvědčen!

Jenže co spolehlivost? Jak si můžu být jistý, že moje síť je dostatečně zabezpečená, ale i spolehlivá pro přenos dat určených pro řízení technologie? To může být námět na další článek speciálně zaměřený na normu IEEE 802.11n (viz nový RadioLynx Industrial 802.11n od firmy ProSoft Technology). Norma 802.11n umožňuje koexistenci několika sítí v tomtéž místě (22 kanálů, které se vzájemně neovlivňují); a díky způsobu, jakým se vypořádává s mnohonásobnými odrazy, nabízí robustní spojení s vysokou rychlostí přenosu dat (až 300 Mb/s). Bez detailního vysvětlení teorie se můžeme spokojit s tvrzením, že sítě podle 802.11n jsou vhodné pro mnoho automatizačních úloh. Vysokorychlostní stroje a zařízení, jako plničky lahví nebo jeřáby, dosahují vysoké spolehlivosti díky... bezdrátové komunikační technice RadioLynx.

Ovšem většina uživatelů dává přednost standardním bezdrátovým komunikačním systémům, založeným na normách řady IEEE 802.11 (tyto sítě se běžně označují Wi-Fi).

Potřebuji zabezpečení!

Primárním prostředkem zabezpečení sítí 802.11 je respektování požadavků normy IEEE 802.11i pro bezpečnou bezdrátovou komunikaci. Moduly RadioLynx od společnosti ProSoft Technology ale podporují ještě několik dalších sekundárních mechanismů, které dále zvyšují úroveň zabezpečení komunikace.

Norma IEEE 802.11i

Sdružení IEEE vydalo v roce 2004 normu IEEE 802.11i, která se zabývá zabezpečením sítí 802.11. V souvislosti s touto normou se často hovoří o WPA2. WPA, Wi-Fi Protected Access, je termín, který pochází od sdružení Wi-Fi Alliance a označuje se jím ochrana přístupu k bezdrátové síti. V současné době musí všechna zařízení označená znakem shody Wi-Fi Alliance používat ochranu přístupu WPA2.

Základním vylepšením zabezpečení sítí 802.11 aplikací normy 802.11i je použití blokového šifrování AES (Advanced Encryption Standard). AES odstraňuje mnohá slabá místa předchozích šifrovacích postupů, včetně slabiny v algoritmu plánování klíčů (KSA, Key Scheduling Algorithm) proudové šifry RC4.

V normě 802.11i je kromě AES začleněno ještě několik dalších významných vylepšení zabezpečení bezdrátových sítí, která se týkají autentifikace účastníků a obrany proti útokům replay attack a forged data attack.

Šifrování AES

Šifrovací algoritmus AES se 128bitovým klíčem byl v roce 2003 schválen vládou USA pro použití při šifrování utajovaných informací. Americký Národní bezpečnostní úřad NSA jej schválil i pro šifrování informací v kategorii přísně tajné. Rádiové moduly RadioLynx podporují 128bitový šifrovací algoritmus AES pro veškerou komunikaci. Mimochodem, je to nejvyšší stupeň šifrování, který je schválen americkou vládou pro použití v zařízeních určených na export z USA.

AES je blokový šifrovací algoritmus, k jehož přednostem patří, že jej lze velmi efektivně implementovat do hardwaru. Šifrování je rychlé a významně nesnižuje rychlost komunikace. Moduly RadioLynx jsou schopné zabezpečit komunikaci s plnou šířkou přenosového pásma i při šifrování a dešifrování všech přenášených bloků komunikace podle normy 802.11i.

AES ve srovnání s předchozími způsoby zabezpečení sítí 802.11 zamezuje extrapolaci šifrovacího klíče používaného rádiovými moduly, která byla dříve možná, sledoval-li útočník šifrovanou komunikaci v síti.

Autentifikace

Druhé významné vylepšení úrovně zabezpečení bezdrátových sítí, které přináší norma 802.11i, předchází problémům spojeným s pokusy cizích neschválených zařízení připojit se do zabezpečené sítě. Předchozí zabezpečení sítí 802.11 umožňovalo klientům připojit se k přístupovým bodům komunikační sítě, ale i k zařízením, která se za tyto přístupové body jen vydávala. Jestliže klient komunikoval s takovým podvodným přístupovým bodem, ten mohl získat informace o klientském zařízení. To představovalo významnou bezpečnostní slabinu.

V normě 802.11i je autentifikační mechanismus významně vylepšen. Před tím, než začne komunikace, se musí autentifikovat obě strany, klient i přístupový bod. V normě 802.11i je definován postup nazývaný 4-way handshake (tedy „čtyřnásobné potřesení rukou“). Přístupový bod a klient si nejprve vymění pakety zakódované sdíleným klíčem. Pro úspěšnou autentifikaci musí obě zařízení musí znát stejný sdílený klíč (shared key). Po autentifikaci si zařízení vytvoří dočasný klíč (temporary key), jímž šifrují přenášené informace. Pro zvýšení stupně zabezpečení obě zařízení dočasný klíč periodicky mění.

Kontrola integrity zpráv

Popsané mechanismy, stanovené v normě 802.11i, předcházejí neautorizovanému rozšifrování zpráv a chrání klíč, který se používá pro šifrování a dešifrování zpráv, před prozrazením. Třetí vylepšení 802.11i předchází zasílání podvržených zpráv, které by mohly mít na komunikační systém nepříznivý dopad.

Norma 802.11i obsahuje vylepšený mechanismus pro kontrolu integrity zpráv, který chrání komunikaci zvláště před útoky typu replay attack a forged data attack. Princip útoků replay attack je v tom, že útočník zachytí odeslanou zprávu a odešle ji znovu s úmyslem, že příjemce tato data opakovaně odešle dále do sítě Ethernet. Při útoku typu forged data attack útočník vytváří v toku šifrovaných dat drobné změny s cílem zanést do Ethernetu chybné pakety. Předchozí sítě 802.11 nebyly před těmito útoky dostatečně chráněny.

Mechanismus definovaný normou 802.11i používá v hašovací funkci 48bitový inicializační vektor společně s identifikací adres MAC vysílače i přijímače, aby vytvořil sekvenci určenou k ověření integrity a k validaci každé jednotlivé zprávy. Útokům replay attack tak zabraňuje jednoduše tím, že odmítá přijmout identické pakety. Jakmile je paket jednou přijat, dekódován a odeslán do Ethernetu, následně přijatý identický paket už je přijímačem odmítnut. Tento mechanismus současně účinně chrání před útoky typu forged data attack. Navíc je možné, aby se klient, který je obtěžován neustálým odesíláním paketů ze zdroje, jenž se velmi pravděpodobně snaží o útok typu forged data attack a o získání šifrovacího klíče, sám odpojil od sítě a znovu se k ní připojil, a tak získal novou sadu šifrovacích klíčů.

Sekundární bezpečnostní mechanismy

Kromě mechanismů popsaných v normě 802.11i podporují moduly RadioLynx i další, sekundární mechanismy ke zvýšení úrovně zabezpečení.

Filtrování MAC. Moduly RadioLynx umožňují uživateli zadat adresy MAC (Media Access Control) povolených zařízení. Je-li toto filtrování použito, mohou v síti komunikovat jen zařízení s povolenými adresami MAC, zařízení s jinými adresami MAC jsou ignorována.

Skrytí SSID. Moduly RadioLynx umožňují uživateli skrýt identifikátor sítě SSID z rámce vysílacího majáku (beacon). To stěžuje útočníkovi možnost detekovat název sítě a pokusit se o průnik do ní.

Blokování funkce General Probe Request. V typickém případě, chce-li se klient připojit k přístupovému bodu bezdrátové sítě, pošle zprávu s rámcem zvaným probe request, aby zjistil, zda je v jeho dosahu nějaký přístupový bod. General probe request vyvolá odpověď od všech dostupných přístupových bodů, nezávisle na jejich SSID. Moduly RadioLynx je možné nastavit tak, aby neodpovídaly na zkušební dotazy, které nejsou určené pro stanovenou síť SSID. Požaduje-li klient připojení k dané síti, musí znát její SSID, a potom může poslat zprávu s rámcem probe request určeným jen pro síť s tímto SSID. Bez toho mu přístupový bod na probe request neodpoví.

Již jsem o zabezpečení přesvědčen!

Jenže co spolehlivost? Jak si můžu být jistý, že moje síť je dostatečně zabezpečená, ale i spolehlivá pro přenos dat určených pro řízení technologie? To může být námět na další článek speciálně zaměřený na normu IEEE 802.11n (viz nový RadioLynx Industrial 802.11n od firmy ProSoft Technology). Norma 802.11n umožňuje koexistenci několika sítí v tomtéž místě (22 kanálů, které se vzájemně neovlivňují); a díky způsobu, jakým se vypořádává s mnohonásobnými odrazy, nabízí robustní spojení s vysokou rychlostí přenosu dat (až 300 Mb/s). Bez detailního vysvětlení teorie se můžeme spokojit s tvrzením, že sítě podle 802.11n jsou vhodné pro mnoho automatizačních úloh. Vysokorychlostní stroje a zařízení, jako plničky lahví nebo jeřáby, dosahují vysoké spolehlivosti díky... bezdrátové komunikační technice RadioLynx.